E para variar a cena Playstation aprontando das suas novamente. Depois de uma suposta briga via twitter (!!) um hacker de um grupo responsável pela futura criação de um exploit para o TN do PS Vita no firmware 3.30 resolveu tocar o foda-se e publicar todo o trabalho do grupo de forma pública, revelando assim mais de 50 jogos vulneráveis à exploits de uma vez só.

Apesar de alguns jogos já terem sido removidos da PSN, diversos games ainda podem ser comprados e usados como base para hacks no emulador de PSP do PS Vita. Alguns até oferecem suporte a jogos de PSX também, como o caso do Tekken 2.

Para quem curte usar o TN-V no PS Vita para rodar jogos e emuladores de PSP no aparelho, a lista com os jogos, exploits e outras informações relevantes sobre o acontecido da semana passada pode ser encontrada no site do Wololo.

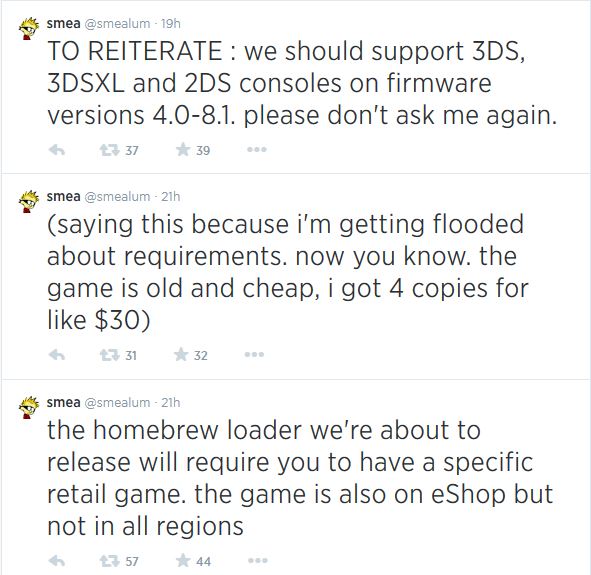

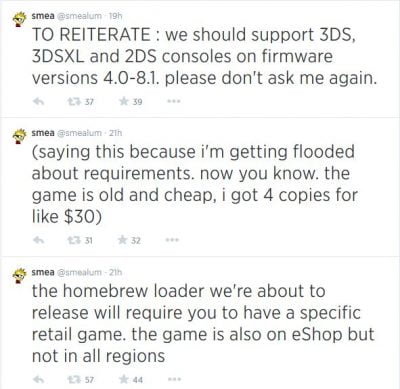

A meus amigos agora os super marios broders vão ficar malucos.

A meus amigos agora os super marios broders vão ficar malucos.